Kryptologie – Verfahren und deren Eigenschaften

Das Wort „Kryptologie“ kommt aus dem Griechischen und bedeutet so viel wie „versteckt, verborgen, geheim“ und repräsentiert eine Wissenschaft, welche sich mit der Informationssicherheit beschäftigt.

Die Kryptologie unterteilt sich in zwei wesentliche Bereiche – der Kryptographie und der Kryptoanalyse.

Kryptographie ist die Lehre von den Algorithmen und Verfahren der Verschlüsselung, die Kryptoanalyse hingegen beschäftigt sich mit der Sicherheit der einzelnen Verfahren.

Man unterscheidet hierbei zwischen symmetrischen und asymmetrischen Systemen.

Beim symmetrischen System verwenden Sender und Empfänger den gleichen (selben) Schlüssel. Damit nun eine Kommunikation stattfinden kann, muss dieser Schlüssel jedoch zuerst zwischen Sender und Empfänger ausgetauscht werden. Dadurch ist dieses Verfahren sehr leicht angreifbar (mitsniffen des Datenverkehrs).

Beim asymmetrischen System werden jedoch unterschiedliche Schlüssel eingesetzt – es gibt hier einen öffentlichen sowie einen privaten Schlüssel. Somit ist das Problem des symmetrischen Verfahrens behoben.

Klassifikation der Chiffren

Grundsätzlich unterscheidet man hier zwischen monoalphabetischen und polyalphabetischen Chiffren.

Monoalphabetische Chiffren

Das Verfahren hierzu nennt man „monoalphabetische Substitution“ und bezeichnet ein Verschlüsselungsverfahren, bei welchem nur ein einziges fixes Alphabet zur Verschlüsselung verwendet wird. D.h. ein Symbol wird immer auf der gleichen Stelle abgebildet.

Das wohl bekannteste Beispiel hierfür ist die Caesar-Chiffrierung. Bei diesem Verfahren werden die Buchstaben bzw. Zeichen aus fix vordefinierten Buchstaben- bzw. Zeichengruppen im Klartext gewählt.

Durch die Vorgabe des zu verwendenden Alphabets werden diese Zeichen ganz einfach durch andere aus diesem ersetzt. Vereinfacht ausgedrückt wird der Ausgangsbuchstabe durch einen anderen ersetzt. Ist einer bekannt, so ist der ursprüngliche Buchstabe innerhalb des gesamten Textes bekannt.

Eine monoalphabetische Chiffrierung könnte dann beispielsweise so aussehen:

DAS IST EIN TEST

PUQ SQX WSB XWQX

Polyalphabetische Chiffren

Als polyalphabetische Chiffren bezeichnet man Verfahren, bei denen man Ausgangsbuchstaben bzw. -zeichen einem jeweils anderen Buchstaben oder Zeichen zuordnet.

Im Gegensatz zur monoalphabetischen Substitution werden für die Zeichen des Klartextes mehrere unterschiedliche Alphabete verwendet.

Nach diesem Prinzip funktioniert u.a. die Vigenère oder auch die Fortgeschrittene Caesar-Chiffrierung. Die Entstehung der Vigenère-Chiffrierung lässt sich übrigens auf das 16. Jahrhundert zurückführen.

Beide Chiffrierungstypen zählen zu den Tausch- und Substitutionschiffren. Je nach Komplexität werden diese wiederrum in separate Typen gegliedert.

Additive Chiffre

Um einen Schlüsseltext zu erhalten, addiert man bei der additiven Chiffrierung einfach deren Codewörter.

yi = ai + ( zj * mod(g) )

Multiplikative Chiffre

Im Gegensatz zur additiven Chiffrierung werden bei der multiplikativen Chiffrierung die Codewörter nicht addiert, sondern wie der Name bereits vermuten lässt, miteinander multipliziert.

yi = ai * ( zj * mod(g) )

Produkt- und Verkettete Chiffre

Bei der Produkt-Chiffrierung chiffriert man mehrmals mit dem gleichen Schlüssel. Bei der Verketteten-Chiffrierung hingegen wird mit unterschiedlichen Schlüsseln chiffriert.

Verfahren der Chiffrierung

Polybios-Chiffre

Die Polybios-Chiffre wurde ungefähr in den Jahren 200v.Chr. bis 120v.Chr. in Burgen angewandt.

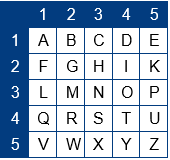

Bei diesem Verfahren könnte das Wort „HALLO“ beispielsweise als „23 11 31 31 34“ übermittelt werden.

Das Prinzip dahinter ist aber relativ einfach: damals wurden auf den Burgen Fackeln nacheinander in bestimmten Zinnen von zwei benachbarten Türmen aufgestellt.

Beispielsweise stand im linken Turm eine Fackel an Position 2 und im rechten Turm eine auf Position 3.

Der Empfänger der Nachricht konnte aus der Ferne diese Fackelpositionen beobachten und mit Hilfe des Polybios-Quadrats dies als Codierung des Buchstabens „H“ entschlüsseln.

Die Polybios-Chiffrierung ist ein monoalphabetisches Verfahren.

Da nur Platz für 25 Buchstaben ist, verzichtete man hier bewusst auf den Buchstaben „J“.

Beaufort-Chiffre

Die Beaufort-Chiffre wurde nach Sir Francis Beaufort benannt.

Verwenden wir

yi = ai + ( zj * mod(g) ) => ai = yi – ( zj * mod(g) )

so muss der Sender den Schlüssel addieren und der Empfänger diesen subtrahieren.

Beaufort erkannte, dass man bei der Ver- und Entschlüsselung den Schlüssel addieren kann, wenn man die folgende Darstellung verwendet:

yi = -ai + ( zj * mod(g) ) => ai = -yi – ( zj * mod(g) )

Bei der Beaufort-Chiffrierung wird der zu verschlüsselnde Text in Fünferblöcke aufgeteilt. Anschließend wird für jedes der fünf Zeichen ein adäquates aus der Verschlüsselungstabelle verwendet.

Oben stehen die zu verschlüsselnden Buchstaben, links die Position innerhalb des Fünferblocks.

Um dies nun praktisch zu demonstrieren, wird der folgende Beispielsatz nach Beaufort chiffriert (verschlüsselt):

Das ist ein Test um das kryptographische Verfahren zu demonstrieren.

DASIS TEINT ESTUM DASKR YPTOG RAPHI SCHEV ERFAH RENZU DEMON STRIE REN

Daraus ergibt sich dann dieser verschlüsselte Text:

VPSMD LTQRE WHBYX VPAOC QEBSR JPXLT KRPIG WGNES JTVDF VTUSY KIZMP JTV

Vernam-Chiffre

Mit Vernam-Chiffre bezeichnet man verschiedene Verfahren der Verschlüsselung, welche auf Gilbert Vernam zurückgehen.

Im Jahr 1918 meldete Vernam bereits ein Patent an, bei welchem ein Schlüsselstrom bitweise auf eine Nachricht addiert wird.

Die Sicherheit dieses Verfahrens wird jedoch durch verschiedene Faktoren beeinflusst.

- Wenn als Schlüssel ein (langes) natürlichsprachiges Wort verwendet wird, stellt die Vernam-Chiffre lediglich eine Erweiterung der Vigenère-Chiffre dar, bei welcher der geheime Schlüssel die gleiche Länge wie der Klartext hat.

Nach heutigen Standards gilt ein solches Verfahren als unsicher! - Wird der Schlüssel von einem kryptographisch-sicheren Zufallsgenerator generiert, so ist dessen Sicherheit abhängig von jener des Zufallsgenerators.

- Sollte die Generierung des Schlüssels jedoch auf reinem Zufall basieren, so spricht man auch vom „One-Time-Pad“.

Da Vernam auch an der Entwicklung des One-Time-Pads beteiligt war, wird es häufig ebenfalls als „Vernam-Chiffre“ bezeichnet.

Dieses Verfahren gilt als perfekt sicher.

Hinweis

Obwohl die Kryptographie wie auch die Steganographie das Ziel haben, die Vertraulichkeit von Informationen zu gewährleisten, unterscheiden sie sich in deren Ansatzpunkten.

Bei der Kryptographie wird die Nachricht selbst verschlüsselt, um sie zu schützen. Die Steganographie hingegen beschäftigt sich mit der Verbergung des Kanals, über welchen kommuniziert wird.

Beide Verfahren können untereinander kombiniert werden.

Fazit

Ohne der Kryptologie mit ihren Erkenntnissen und Praktiken wäre eine sichere Kommunikation und Datenhaltung in der heutigen Zeit undenkbar.

Sei es angefangen bei der einfach Speicherung von Passwörtern bis hin zur hochsicheren Übermittlung von Bankdaten – die Kryptologie ermöglicht es, Daten vor den Augen Dritter zu schützen.

Jedoch steht die Thematik manchmal auch im Zwielicht des Rechts. Regierungen möchten gerne im Bedarfsfall die Möglichkeit haben, die Daten dennoch einsehen zu können, was jedoch im Widerspruch mit den Grundprinzipien stehen würde. Das wohl bekannteste Beispiel hierfür wäre die NSA.

Während meiner Ausbildung konnte ich u.a. zahlreiche Erfahrungen im Bereich der Datenübertragung und Sicherheit sammeln. Daher kann ich sagen, dass dies ein sehr komplexes Thema ist, welches hier den Rahmen sprengen würde, wenn ich jeweils ins Detail eingegangen wäre.

Zum leichteren Verständnis wurden hier einige Beispiele stark vereinfacht dargestellt.

Wie sich die kryptographischen Verfahren künftig weiterentwickeln werden, lässt sich schwer sagen, aber wie es nach dem heutigen Stand der Technik aussieht, könnten wohl die derzeit wichtigsten Verfahren (z.B. RSA) eines Tages durch Supercomputer innerhalb einer Polynomialzeit entschlüsselt werden und somit ihre Sicherheit verlieren.